Pequenas empresas já possuem dezenas de desafios e seu foco principalmente deve ser fazer a empresa crescer a cada dia!

Os proprietários já possuem uma carga de trabalho enorme e os recursos quase sempre são utilizados para investir no crescimento.

Investir em segurança da informação e ter uma equipe interna de TI é ainda uma objetivo a longo prazo.

A triste notícia é que Pequenas Empresas estão sujeitas às mesmas ameaças cibernéticas das grandes corporações, mas o pouco investimento no setor as tornam mais suscetíveis e alvos mais apetitosos para os cyber criminosos.

A solução te ajudará a gerenciar tarefas de segurança rotineiras com facilidade, economizando tempo e dinheiro.

Ela foi criada para proporcionar agilidade. Da interface do usuário clara à implementação fácil e operações uniformes, da integração de novos funcionários à manutenção diária, ele é simples de administrar e está pronto para proteger a sua organização das ameaças cibernéticas mais avançadas.

Combina a simplicidade de proteção dos computadores domésticos com recursos especiais de proteção para manter sua empresa segura enquanto os funcionários estão trabalhando.

Ideal para empresas com até 25 funcionários que buscam proteção confiável sem quaisquer despesas de gerenciamento de TI.

Protege desktops Windows e servidores de arquivos Windows, computadores Mac e dispositivos móveis contra ameaças digitais, inclusive ransomware

Benefícios:

A solução te ajudará a gerenciar tarefas de segurança rotineiras com facilidade, economizando tempo e dinheiro.

Ela foi criada para proporcionar agilidade. Da interface do usuário clara à implementação fácil e operações uniformes, da integração de novos funcionários à manutenção diária, ele é simples de administrar e está pronto para proteger a sua organização das ameaças cibernéticas mais avançadas.

Combina a simplicidade de proteção dos computadores domésticos com recursos especiais de proteção para manter sua empresa segura enquanto os funcionários estão trabalhando.

Ideal para empresas com até 25 funcionários que buscam proteção confiável sem quaisquer despesas de gerenciamento de TI.

Protege desktops Windows e servidores de arquivos Windows, computadores Mac e dispositivos móveis contra ameaças digitais, inclusive ransomware

Benefícios:

Construir uma base de segurança para sua empresa, escolhendo o produto ou serviço certo, é apenas a primeira etapa para estar protegido contra ameaças externas e internas.

O desenvolvimento de uma estratégia de segurança cibernética corporativa com visão de futuro é a chave para o sucesso a longo prazo.

Nossas soluções refletem as demandas de segurança das empresas de hoje, respondendo às necessidades das organizações em diferentes níveis de maturidade com uma abordagem escalonada.

Essa abordagem combina diferentes camadas de proteção contra todos os tipos de ameaças cibernéticas como malware, ransomware, spyware, exploit, brute force, entre outras, para:

A escassez global de profissionais de cibersegurança, somada à escalada dos custos de contratação, tem resultado em equipes com poucos especialistas em segurança da informação.

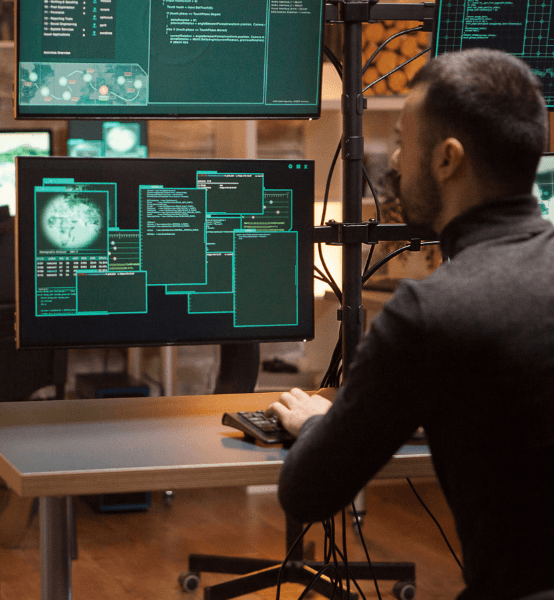

Objetivando a visibilidade 360º dos ativos, análise e resposta a incidentes, uma solução de Endpoint Protection (EDR) pode ser fundamental para sua empresa.

Ameaças evasivas muitas vezes tentam evitar a detecção, permanecendo adormecidas em sistemas altamente protegidos, esperando para serem transferidas para um host menos protegido ou até que as medidas de proteção sejam comprometidas por um erro humano, por exemplo!

Muitos ataques cibernéticos conseguem penetrar nas barreiras de proteção da empresa devido a erros humanos ou à falta de conhecimento e consciência dos riscos da cibersegurança.

Intrusion Detection System (IDS) e Intrusion Prevention System (IPS) estão entre os dispositivos de segurança mais sofisticados em uso no momento.

Eles inspecionam os pacotes de rede e bloqueiam os suspeitos, bem como alertam os administradores sobre tentativas de ataque.

Os registros desses sistemas contêm informações valiosas sobre ameaças de rede em relação ao tipo de ataque, os dispositivos visados e muito mais.

IDS / IPS reconhece e bloqueia ameaças cibernéticas conhecidas, desconhecidas e até mesmo as chamadas de “dia zero”.

Um firewall é um dispositivo de segurança – hardware ou software de computador – que pode ajudar a proteger sua rede, filtrando o tráfego e impedindo que estranhos obtenham acesso não autorizado aos dados privados em seu computador.

O firewall não apenas bloqueia o tráfego indesejado, mas também ajuda a impedir que software malicioso infecte seu computador.

Os firewalls podem fornecer diferentes níveis de proteção. A chave é determinar a quantidade de proteção necessária.

A principal diferença é que o firewall executa ações como bloquear e filtrar o tráfego enquanto um IPS / IDS detecta e alerta o administrador do sistema ou previne o ataque de acordo com a configuração.

O SIEM tem o objetivo de proporcionar visibilidade centralizada às equipes de segurança, para que elas identifiquem ameaças e irregularidades logo ao início do ciclo de vida dos ataques.

À medida que os dados são lidos, a solução aplica análises e inteligência de segurança em tempo real para detectar e priorizar ameaças com rapidez e precisão.

A equipe de seu SOC terá uma visão centralizada dos registros, fluxos e eventos dos ambientes locais, de software como serviço (SaaS) e de infraestrutura como serviço (IaaS).

Nossa solução de última geração QRadar IBM monitora e detecta ameaças de aplicações, usuários, contêineres, endpoints, redes e ambientes de nuvem em tempo real.

Um SIEM pode ser usado para coletar dados de muitos tipos diferentes de fontes de dados e fazer correlação avançada, gerenciamento de log ou análise forense. Esses dados podem ser gerados por aplicativos, bancos de dados, infraestrutura, ativos confidenciais, sistemas de manufatura ou sistemas de segurança.

Não há limite em relação às plataformas suportadas ou ao tipo de caso de uso.

Um EDR ajuda a investigar, descobrir, priorizar e remediar ataques complexos, especificamente e apenas, utilizando dados de endpoint.

Mais do que isso, o IBM QRadar é capaz de correlacionar milhares de eventos de segurança que acontecem em diferentes locais.

Rapidez e visibilidade para diagnosticar a causa raiz dos seus problemas de segurança.

Uma solução completa que protege empresas contra vazamento de dados acidental ou proposital, más intenções de pessoal interno, problemas de produtividade, riscos da implementação…

Nossa solução de Mobile Device Management abrange o gerenciamento de dispositivos móveis projetada para capacitar sua força de trabalho…

Sua empresa ainda se utiliza de testes de penetração da idade da pedra?!

Nós temos a solução para automatizar e otimizar o trabalho que seria feito pelo redteam e realizar em horas o que uma equipe…

Nada mais é que um software integrado de gerenciamento de ameaças e vulnerabilidades, que oferece recursos abrangentes de varredura, avaliação e correção de vulnerabilidades…

A plataforma de proteção contra phishing, vishing, smishing chega onde a tecnologia não alcança: nas pessoas!

Pesquisa com os dados da plataforma revelou que…

Dados confidenciais estão constantemente sob risco de perda, roubo e exposição.

Muitas vezes, os dados simplesmente saem pela porta da frente, em um laptop ou dispositivo USB.

Inventário de ativos é um lista de hardwares, softwares e informações na qual constam os diferentes ativos de TI que a empresa tem e as informações mais importantes sobre eles.

A plataforma de e-discovery te ajuda a localizar, classificar, analisar e revisar suas informações de forma rápida e eficiente.

A classificação de dados automática aprimora a coleta e a análise…

As empresas já foram muito além dos serviços tradicionais, permitindo que seus clientes acessem suas contas pessoais por meio de canais on-line e dispositivos móveis.

Por um lado, a transformação digital promove novas oportunidades, clientes e, claro, um aumento de receita. Por outro lado, ela abre a porta para fraudadores, que utilizam novos esquemas sofisticados e ataques em vários canais, sobre o dispositivo e a conta do usuário.

Um dos grandes desafios das empresas na atualidade é aliar o combate e prevenção a fraudes à necessidade de experiência contínua a seus clientes.

Nossa solução baseada em machine learning agrega quatro tecnologias para detectar fraudes contra sua empresa antes mesmo que ela aconteça:

Identificar dispositivos “íntegros” e usar esse conhecimento na autenticação do usuário. Com base no ID global, no endereço IP, na reputação da localização e em outros dados do dispositivo, qualquer característica com sinais de envolvimento em atividades fraudulentas também é detectada proativamente e apresentada como suspeita ou associada a fraudes.

Examina as atividades do usuário durante o login e a sessão, avaliando os padrões típicos de navegação e tempo, como o usuário utiliza sua conta pessoal, onde ele clica e outros fatores. Esses dados possibilitam a elaboração de um perfil de comportamento normal e a detecção de qualquer atividade anormal ou suspeita durante o login e toda a sessão.

Analisa a interação exclusiva do cliente com seu dispositivo, como movimentos do mouse, cliques, toques, a velocidade dos gestos com os dedos e outros, para detectar se o dispositivo está sendo utilizado por um usuário legítimo. Essa tecnologia também pode ser usada para detectar bots, ferramentas de administração remota e sinais precoces de apropriação de contas.

Ajuda a determinar se o dispositivo do cliente está infectado com malware que abrange os canais Web e móvel sem a necessidade de instalação de nenhum componente adicional. Os dados sobre uma possível infecção por malware são usados para a autenticação baseada em riscos, além de determinar a legitimidade das transações.

Detecção contínua e proativa em tempo real de esquemas de fraude avançados antes da realização das transações

Detecção de fraudes em vários canais: Canais da Web e de dispositivos móveis

Detecção de fraudadores e esquemas de lavagem de dinheiro

Experiência do usuário aprimorada com a autenticação baseada em riscos, promovendo o crescimento e a retenção da base de clientes

Estatísticas abrangentes da sessão para perícia com suporte de uma equipe exclusiva

Complementa as soluções existentes de gerenciamento de fraudes corporativas (Enterprise Fraud Management)

Aumento da produtividade e a redução dos custos operacionais por meio da automação e do Machine Learning

A escassez global de profissionais de cibersegurança, somada à escalada dos custos de contratação, tem resultado em equipes com poucos especialistas em segurança da informação.

Uma solução de Managed Detection and Response (MDR), ou Proteção Gerenciada, pode ajudar, fornecendo:

• Monitoramento de segurança 24 horas po dia, 7 dias po semana, mesmo quando seus especialistas não estiverem disponíveis

• Detecção aprimorada nos vários endpoints de atividades suspeitas em ferramentas legítimas, arquivos desconhecidos e scripts com comportamento ambíguo, entre outros

• Recursos de busca automatizada de ameaças, para que as do tipo evasivas, difíceis de detectar, possam ser descobertas rapidamente usando indicadores de ataque (IoAs) proprietários

• Explicações e recomendações para todas as detecções e alertas, além de identificação da necessidade de investigação ou resposta adicional

• Cenários de respostas remotas e guiadas para ajudar você a reagir às ameaças de forma rápida e precisa.

Objetivando a visibilidade 360º dos ativos, análise e resposta a incidentes, uma solução de Endpoint Protection (EDR) pode ser fundamental para sua empresa.

A Simples análise e visualização da causa básica ajudará seus agentes de segurança a descobrir rapidamente de onde veio o ataque e o alcance da ameaça na sua infraestrutura.

As ações de resposta rápida nos vários endpoints ajudarão a sua equipe a erradicar a ameaça e a evitar que ela aconteça no futuro.

Proteção para endpoints:

• laptops

• servidores

• dispositivos móveis

• cloud

Ameaças evasivas muitas vezes tentam evitar a detecção, permanecendo adormecidas em sistemas altamente protegidos, esperando para serem transferidas para um host menos protegido ou até que as medidas de proteção sejam comprometidas por um erro humano, por exemplo!

Essas e outras ameaças novas, desconhecidas e evasivas são melhor detectadas por meio de uma detonação em um ambiente isolado, uma Sandbox.

Depois de serem descobertas como maliciosas, a resposta a todas as ameaças semelhantes é aplicada automaticamente, o que proporciona uma detecção aprimorada de forma automática.

Muitos ataques cibernéticos conseguem penetrar nas barreiras de proteção da empresa devido a erros humanos ou à falta de conhecimento e consciência dos riscos da cibersegurança.

A aplicação de métodos consagrados para treinar funcionários e construir uma cultura de cibersegurança ajuda a:

• Elevar o seu nível geral de segurança

• Reduzir a quantidade de ameaças que penetram no ambiente devido à negligências ou falta de compreensão dos funcionários

• Facilitar o trabalho dos seus agentes de segurança, fazendo-os concentrar em tarefas importantes como a resposta à incidentes.

Uma solução completa que protege empresas contra vazamento de dados acidental ou proposital, más intenções de pessoal interno, problemas de produtividade, riscos da implementação de políticas BYOD (traga seu próprio dispositivo), entre outros problemas.

Com ele, é possível impedir o vazamento de informação mediante o controle e monitoramento do uso de dados dentro e fora da empresa, e muito mais:

• Detecta ataques de engenharia social e impede que a informação fique exposta

• Monitora e analisa como se manipula a informação do negócio

• Estabelece políticas de segurança para minimizar e mitigar riscos humanos

• Protege todos os pontos chave que podem derivar em vazamento ou roubo de dados, como servidores e endpoints

• Cumpre com normativas de segurança da informação.

Nossa solução de Mobile Device Management abrange o gerenciamento de dispositivos móveis projetada para capacitar sua força de trabalho corporativa com o poder da mobilidade, aumentando a produtividade dos funcionários sem comprometer a segurança corporativa.

Ele permite que você gerencie smartphones, laptops, tablets e desktops e vários sistemas operacionais, como iOS, Android, Windows, macOS e Chrome OS.

• Gerenciamento eficiente de ativos móveis.

• Gerenciamento de aplicativos.

• Gerenciamento de segurança de dispositivos de última geração.

• Distribuição segura de conteúdo.

• Gerenciamento de e-mail completo e seguro.

• Atualização automática do sistema operacional.

Sua empresa ainda se utiliza de testes de penetração da idade da pedra?!

Nós temos a solução para automatizar e otimizar o trabalho que seria feito pelo redteam e realizar em horas o que uma equipe demoraria dias para fazer manualmente!

Vantagens:

• Zero instalação.

• Monitoramento contínuo.

• Ataques reais.

• Inteligência artificial.

• Economia de 89% comparado aos métodos tradicionais.

Nada mais é que um software integrado de gerenciamento de ameaças e vulnerabilidades, que oferece recursos abrangentes de varredura, avaliação e correção de vulnerabilidades em todos os terminais de sua rede, a partir de um console centralizado.

A plataforma de proteção contra phishing, vishing, smishing chega onde a tecnologia não alcança: nas pessoas!

Pesquisa com os dados da plataforma revelou que em média, em apenas 12 meses a empresa verifica mais de 80% de melhoria de seu ambiente.

Treine seus funcionários

A maior biblioteca de conteúdo de treinamento de Security Awareness do mundo, incluindo módulos interativos, vídeos, jogos, pôsteres e boletins informativos. Campanhas de treinamento automatizadas com e-mails de lembrete agendados

Fisgue seus funcionários

Melhor simulação de ataques de phishing da categoria, totalmente automatizada; milhares de modelos com uso ilimitado; e modelos de phishing da comunidade.

Veja os resultados

Geração de relatórios de nível corporativo que mostram estatísticas e gráficos sobre treinamento e phishing, prontos para o gerenciamento. Mostre o excelente ROI!

Dados confidenciais estão constantemente sob risco de perda, roubo e exposição.

Muitas vezes, os dados simplesmente saem pela porta da frente, em um laptop ou dispositivo USB.

Estes riscos de perda de dados geram consequências graves, incluindo penalidades regulatórias, divulgação pública, danos à reputação, desconfiança do cliente e perdas financeiras.

A rápida proliferação de dispositivos móveis com grandes capacidades de armazenamento e com acesso fácil à Internet abriu ainda mais portas para perda ou roubo de dados, assim, deve ser prioridade a proteção de informações confidenciais ou pessoiais.

Nossas soluções de criptografia abrangem:

• Criptografia de mídias removíveis, arquivos, pastas e dados em nuvem.

• Criptografia de disco.

• Gerenciamento de criptografia nativa.

• Gerenciamento de segurança centralizado.

Inventário de ativos é um lista de hardwares, softwares e informações na qual constam os diferentes ativos de TI que a empresa tem e as informações mais importantes sobre eles.

Em algumas empresas é possível fazer manualmente, mas o desperdício de tempo e mão de obra qualificada faz com que a busca de soluções automatizadas aumente diariamente.

Com nossa solução de inventário automatizada, sua empresa poderá se despreocupar e esperar apenas que o relatório completo chegue em suas mãos.

A plataforma de e-discovery te ajuda a localizar, classificar, analisar e revisar suas informações de forma rápida e eficiente.

A classificação de dados automática aprimora a coleta e a análise de dados priorizando itens com informações pessoalmente identificáveis ou conteúdos confidenciais.

Use filtros automáticos inteligentes e pesquisa transparente para agilizar a crescente carga de trabalho referente à conformidade.

O abrangente painel de casos garante que os diretores de conformidade possam visualizar as investigações em curso em uma única tela.

Mapeador de dados fácil de usar elimina a necessidade da TI atender às solicitações de coleta.

Reduza os custos de descoberta eletrônica em até 90%.